Regole del forum: Clicca per leggere le regole del forum

- Il titolo dell'argomento dovrebbe contenere la breve descrizione del problema.

- Il messaggio di argomento dovrebbe contenere la descrizione estesa del problema e la domanda.

- Non è consentito pubblicare allegati con documentazione completa o file BIOS né collegamenti a siti Web di terze parti che ospitano tali file. È consentito pubblicare solo una piccola parte della documentazione (fino a una pagina per post).

- Puoi descrivere solo un problema per argomento. Per ogni altro problema dovresti aprire un nuovo argomento.

- È severamente vietato richiedere qualsiasi tipo di documentazione o file BIOS. Per tali richieste si prega di utilizzare il sottoforum DOCUMENTAZIONE E RICHIESTA BIOS/EFI.

Re: Wsad bios z pliku *.EXE

da Google Adsense [BOT] • 17 luglio 2020, 11:54

Witam.

Mówimy oczywiście o płycie ECS H61H-G11 V7.0.

Program aktualizacyjny zawarty w pliku EXE po uruchomieniu, w momencie akceptacji aktualizacji wypakowuje BIOS do ukrytego katalogu. Jeśli aktualizacja kończy się niepowodzeniem, plik jest natychmiast usuwany. Jego lokalizację utrudnia nadanie mu atrybutu "ukryty" i "systemowy". Dodatkowo wszystko dzieje się tak szybko, że "ręcznie" nie jesteśmy w stanie przechwycić folderu z wsadem bez wymyślnych kombinacji.

Poniżej podaję mój sposób na "przechwycenie" pliku ze wsadem. Jeśli ktoś zna lepsze metody, niech się podzieli - ułatwi to wydobywanie wsadów z innych plików o podobnych rozwiązaniach.

1. Pobieramy ze strony Microsoftu program Process Monitor i wypakowujemy go w dowolne miejsce.

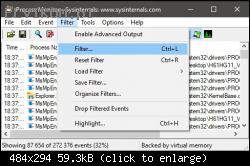

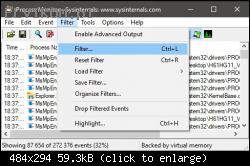

2. Uruchamiamy program i przechodzimy do zakładki Filter...:

Ponieważ program domyślnie pokazuje wszystkie operacje wszystkich działających procesów, musimy z użyciem filtrów ograniczyć przedstawiane wyniki do oczekiwanych przez nas danych.

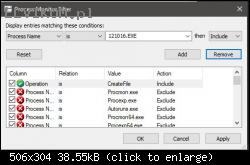

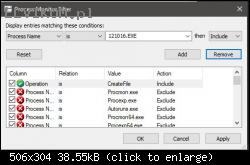

3. Dodajemy pierwszy filtr. Za jego pomocą ograniczymy wyniki tylko do tych, które dotyczą procesu o nazwie 121016.EXE - jest to nazwa programu zawierającego poszukiwany przez nas wsad BIOS. Ustawiamy to jak na poniższym obrazku (typ filtru: ProcessName oraz nazwa: 121016.EXE) i klikamy Add.

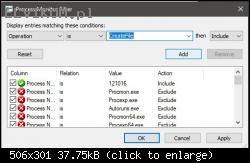

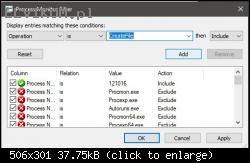

4. Dodajemy drugi filtr. Wsad BIOS zapisywany jest w pliku, zatem interesują nas tylko operacje tworzenia plików przez program aktualizacyjny. Ustawiamy zatem typ filtru: Operation i z listy wybieramy CreateFile. Klikamy Add, następnie OK i wracamy do głównego okna programu.

5. Uruchamiamy program aktualizacyjny i próbujemy przeprowadzić aktualizację. Gdy pojawi się komunikat o niepowodzeniu, zamykamy program.

6. Wracamy do naszego Process Monitora. Zarejestrował on dzięki naszym filtrom akcje wykonywane przez program aktualizacyjny. Teraz musimy przejrzeć wyniki i zlokalizować wśród nich obiekty mogące być wsadem BIOS (lub go zawierające).

Na powyższym obrazku zaznaczyłem strzałkami dwa obiekty. Pierwszy to katalog tymczasowy tworzony przez program aktualizacyjny, drugi zaś to czysty wsad BIOS wypakowywany do tego katalogu podczas działania programu.

Co nam dają te informacje? Ano, wiemy już co dokładnie potrzebujemy wyłuskać podczas działania programu, jednak - jak wspominałem na początku - folder znika zbyt szybko żeby go ręcznie skopiować. Moja metoda na takie przypadki to skrypt wsadowy *.bat który jest szybszy od zwykłego klikania:

U mnie ścieżka w której zapisany jest plik aktualizacyjny to C:\Users\Dell\Desktop\H61HG11_V70_EVO\CPU EVO, u innych użytkowników będzie to inna ścieżka (zależnie od miejsca w którym wypakowaliśmy program), dopisujemy do niej nazwę folderu "widmo" czyli SgPTemp, zapisujemy skrypt, uruchamiamy go i uruchamiamy program. Po zamknięciu programu zamykamy skrypt, i na głównym katalogu dysku C: powinien znajdować się "wyłuskany" folder z naszym wsadem.

Wiem że można łatwiej, ale skoro taka prowizorka przyniosła u mnie pozytywny efekt, to postanowiłem się podzielić tą solucją.

Pozdrawiam

Mówimy oczywiście o płycie ECS H61H-G11 V7.0.

Program aktualizacyjny zawarty w pliku EXE po uruchomieniu, w momencie akceptacji aktualizacji wypakowuje BIOS do ukrytego katalogu. Jeśli aktualizacja kończy się niepowodzeniem, plik jest natychmiast usuwany. Jego lokalizację utrudnia nadanie mu atrybutu "ukryty" i "systemowy". Dodatkowo wszystko dzieje się tak szybko, że "ręcznie" nie jesteśmy w stanie przechwycić folderu z wsadem bez wymyślnych kombinacji.

Poniżej podaję mój sposób na "przechwycenie" pliku ze wsadem. Jeśli ktoś zna lepsze metody, niech się podzieli - ułatwi to wydobywanie wsadów z innych plików o podobnych rozwiązaniach.

1. Pobieramy ze strony Microsoftu program Process Monitor i wypakowujemy go w dowolne miejsce.

2. Uruchamiamy program i przechodzimy do zakładki Filter...:

Ponieważ program domyślnie pokazuje wszystkie operacje wszystkich działających procesów, musimy z użyciem filtrów ograniczyć przedstawiane wyniki do oczekiwanych przez nas danych.

3. Dodajemy pierwszy filtr. Za jego pomocą ograniczymy wyniki tylko do tych, które dotyczą procesu o nazwie 121016.EXE - jest to nazwa programu zawierającego poszukiwany przez nas wsad BIOS. Ustawiamy to jak na poniższym obrazku (typ filtru: ProcessName oraz nazwa: 121016.EXE) i klikamy Add.

4. Dodajemy drugi filtr. Wsad BIOS zapisywany jest w pliku, zatem interesują nas tylko operacje tworzenia plików przez program aktualizacyjny. Ustawiamy zatem typ filtru: Operation i z listy wybieramy CreateFile. Klikamy Add, następnie OK i wracamy do głównego okna programu.

5. Uruchamiamy program aktualizacyjny i próbujemy przeprowadzić aktualizację. Gdy pojawi się komunikat o niepowodzeniu, zamykamy program.

6. Wracamy do naszego Process Monitora. Zarejestrował on dzięki naszym filtrom akcje wykonywane przez program aktualizacyjny. Teraz musimy przejrzeć wyniki i zlokalizować wśród nich obiekty mogące być wsadem BIOS (lub go zawierające).

Na powyższym obrazku zaznaczyłem strzałkami dwa obiekty. Pierwszy to katalog tymczasowy tworzony przez program aktualizacyjny, drugi zaś to czysty wsad BIOS wypakowywany do tego katalogu podczas działania programu.

Co nam dają te informacje? Ano, wiemy już co dokładnie potrzebujemy wyłuskać podczas działania programu, jednak - jak wspominałem na początku - folder znika zbyt szybko żeby go ręcznie skopiować. Moja metoda na takie przypadki to skrypt wsadowy *.bat który jest szybszy od zwykłego klikania:

Codice: Seleziona tutto

@echo off

for /L %%i in (1,1,100000) do copy "C:\Users\Dell\Desktop\H61HG11_V70_EVO\CPU EVO\SgPTemp" C:

pauseU mnie ścieżka w której zapisany jest plik aktualizacyjny to C:\Users\Dell\Desktop\H61HG11_V70_EVO\CPU EVO, u innych użytkowników będzie to inna ścieżka (zależnie od miejsca w którym wypakowaliśmy program), dopisujemy do niej nazwę folderu "widmo" czyli SgPTemp, zapisujemy skrypt, uruchamiamy go i uruchamiamy program. Po zamknięciu programu zamykamy skrypt, i na głównym katalogu dysku C: powinien znajdować się "wyłuskany" folder z naszym wsadem.

Wiem że można łatwiej, ale skoro taka prowizorka przyniosła u mnie pozytywny efekt, to postanowiłem się podzielić tą solucją.

Pozdrawiam

Re: Wsad bios z pliku *.EXE

da Google Adsense [BOT] • 4 agosto 2020, 13:04

Chi c’è in linea

Visitano il forum: Nessuno e 0 ospiti

_______________________________Tutti i diritti riservati. È severamente vietata la copia non autorizzata del contenuto di questo sito Web o di qualsiasi sua parte.

Eventuali marchi, nomi di società, prodotti o servizi pubblicati su questo sito Web appartengono ai legittimi proprietari, sono protetti da copyright e utilizzati solo a scopo informativo.